![]() [1] La autonomía de un servidor es una cuestión importante en los niveles de seguridad. Esto significa que el servidor no es vulnerable a las amenazas externas innecesarias. El servidor puede ser protegido de esas amenazas, "Endurecimiento [2]" del servidor y prevención de ejecutables no deseados en funcionamiento sin permiso.

[1] La autonomía de un servidor es una cuestión importante en los niveles de seguridad. Esto significa que el servidor no es vulnerable a las amenazas externas innecesarias. El servidor puede ser protegido de esas amenazas, "Endurecimiento [2]" del servidor y prevención de ejecutables no deseados en funcionamiento sin permiso.

Cuando se hace manualmente la instalación de un SSL, se accede al servidor directamente con la cuenta del Administrador y todos los ejecutables sólo se realizan después del acceso a raíz se ha concedido directamente durante un único período de sesiones. Este es un método seguro de instalar el Certificados SSL [3], que aunque el proceso es manual, se mantiene la autonomía del servidor.

En el caso de la gestión del servidor central de SSL, el servidor está configurado para permitir accesos externos para ejecutar los ejecutables. Esta cuestión más siniestra significa que los servidores en la red deben permitir comandos ejecutables para ser enviados desde un servidor(es) a otra y la vigilancia o el control de este tráfico es muy difícil.

Esto da lugar al grave problema de seguridad que existe, la posibilidad de accesos externos no autorizado a los ejecutables. Se puede comprometer el servidor central, entonces todos los servidores en la red son vulnerables. Combina la capacidad de ejecutar los ejecutables con la contraseña de acceso raíz y toda la infraestructura se ve menoscabada. Sobre la base de esta combinación de falta de autonomía, el acceso a la raíz y la capacidad de ejecutar los ejecutables, este método de gestión de SSL no se debe considerar. "Buenas prácticas" No se debe permitir que socaven la seguridad simplemente por conveniencia.

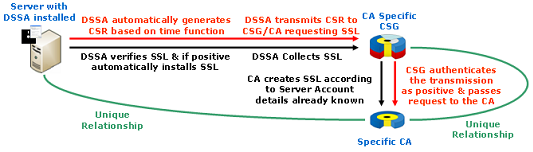

El software DSSA™ [4] que se instala en cualquier servidor está diseñado específicamente para "endurecer" la autonomía del servidor y no permitir que ningún comando o ejecutables pueda ser recibido. Todos los comandos y ejecutables vienen de la ADVS ™, de modo que todo se origina a partir de la comunicación en una dirección hacia el exterior. Ninguna comunicación no pueden ser recibida por el ADVS ™ a menos que específicamente sea una petición / respuesta.

Así como la ADVS ™ no contiene la contraseña raíz, ni tiene ningún mecanismo para comprender toda la comunicación externa. Por lo tanto, la inexistencia del acceso a raíz añade una capa de seguridad y la imposibilidad de recibir, tramitar o ejecutar los ejecutables añade una segunda capa de seguridad para el servidor. Todas las comunicaciones se originan a partir exclusivamente de la ADVS ™ y, por tanto, la autonomía del servidor no sólo es preservada, sino también mejorada.

Links:

[1] https://www.digi-sign.com/downloads/download.php?id=aacd-digi-ssl-pdf

[2] http://www2.digi-sign.com/aacd/security

[3] http://www2.digi-sign.com/ssl+certificate

[4] http://www2.digi-sign.com/aacd/daemon+server+side+application